Установка и настройка FireGPG во FreeBSD

FireGPG – это плагин для Firefox, предоставляющий удобный интерфейс к GnuPG. В этом посте я опишу установку и настройку этого плагина во FreeBSD.

Компонент IPC

Еще не так давно во FreeBSD был порт www/xpi-firegpg, но он устарел и был удален. Последней портированной версией плагина была 0.5.2. Новая версия плагина требует поддержки в Firefox компонента (плагина?) IPC. В настоящее время его нельзя собрать из портов, потому придется все делать руками.

В первую очередь обновляем порты и тянем исходники к www/firefox3:

portsnap fetch update

cd /usr/ports/www/firefox35

make config

make build

Тянем и распаковываем пакет IPC:

cd work/mozilla-1.9.1/extensions

wget --no-check-certificate \

"https://bugzilla.mozilla.org/attachment.cgi?id=299132" \

-O ipc-latest.tar.gz

tar -xvzf ipc-latest.tar.gz

chown -R root:wheel ipc

Генерируем файлы Makefile:

cd ipc

./makemake -r -o .

Редактируем Makefile:

topsrcdir = ../..

Редактируем build/Makefile, public/Makefile и src/Makefile:

topsrcdir = ../../..

Собираем и устанавливаем компонент:

gmake

cp -i ../../dist/bin/components/{libipc.so,ipc.xpt} \

/usr/local/lib/firefox3/components/

От имени не-root'а:

cd ~/.mozilla/firefox/$PROFILE_NAME

touch .autoreg

Здесь вместо $PROFILE_NAME нужно подставить имя каталога, хранящего настройки пользователя. У меня это «y2o0mfzd.default». Все готово, пересобирать Firefox не требуется.

Однако следует убедиться, что вы используете последнюю версию Firefox. Я долгое время сидел под версией 3.5.3 (каюсь, лень было обновляться) и при попытке использовать возможности FireGPG, браузер просто повисал. После обновления до 3.5.7 проблемы исчезли. На момент написания этого поста Firefox 3.6 еще не появился в портах (комиттеры обещают порт огнелиса 3.6 чуть ли не в течение недели), так что не знаю, как FireGPG работает под ним, но по идее проблем быть не должно.

Установка GnuPG

Следующим шагом необходимо установить gpg. Сперва следует убедится, что программа еще не установлена. Некоторый софт, например CenterIM, может тянуть с собой GnuPG. В случае с CenterIM для этого в настройках порта необходимо указать поддержку GnuPG для протокола Jabber.

which gpg

pkg_info | grep gnupg

Если у вас еще нет GnuPG – устанавливаем:

portmaster -d /usr/ports/security/gnupg

Если вы ранее не работали с GPG, вам будет полезно прочитать вывод команды «gpg --help» и «gpg-agent --help». Также вам может быть интересно почитать о том, как работает асимметричная криптография.

Установка и настройка FireGPG

Теперь качаем и устанавливаем последнюю stable версию FireGPG с офсайта проекта. Плагин поможет нам с настройкой и генерацией ключей в удобном диалоговом режиме. Для этого переходим в «Tools → FireGPG → Настройки».

Для начала советую убедиться, что в плагине активирована интеграция с GMail. Эта функция добавляет кнопки «зашифровать», «подписать» и так далее прямо в интерфейс GMail. Впрочем, если вы не пользуетесь GMail, для вас наличие интеграции будет бесполезным.

Также загляните в раздел «GPG». Чтобы убедиться, что плагин будет использовать надежные криптографические функции, в поле «Дайджест...» советую вписать SHA256, а в «Алгоритм для симметричного шифрования» – AES.

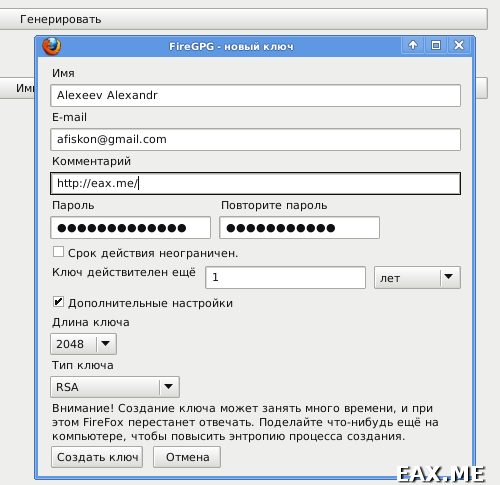

Затем переходим в «Общее → Запустить помощника... → Далее → Далее». Если у вас уже есть пара ключей (например, созданных на другом компьютере), здесь их можно импортировать. В противном случае жмем «Генерировать».

В настоящее время рекомендуется использовать алгоритм RSA с длиной ключа не менее 2048 бит. Пароль следует указать посильнее, в идеале пара ключей должна меняться хотя бы один раз в год. Это на самом деле намного проще, чем кажется на первый взгляд.

Теперь нужно экспортировать свой открытый ключ и выложить его в своем блоге, а еще лучше – на сервере ключей http://keys.gnupg.net/. Этот сервер рассылает ваш ключ на многие другие серверы открытых ключей, так что ключ достаточно добавить только на него. Обратите внимание – чтобы удалить ключ с сервера или заменить его на новый, необходимо иметь старый ключ, потому настоятельно рекомендую сделать резервную копию своих ключей на флешке, а лучше – на двух. Собственно, о такого рода нюансах использования GnuPG я хотел бы рассказать в одном из следующих постов.

Вот и все!

Теперь знакомые могут получить ваш ключ, а вы – слать зашифрованные письма через веб-интерфейс, и даже подписывать свои сообщения на форумах. Кстати, один из хороших способов склонить знакомых к использованию PGP/GPG – подписывать свои сообщения.

Важно: чтобы ваше письмо во время редактирования не попало в «Черновики», используйте редактор плагина, а не GMail!

Дополнение: Более детально работа с GnuPG описана в статье Использование PGP/GPG, руководство для нетерпеливых.